说点废话

溯光是我在 Windows 环境下开发完成的,在 Linux 下测试的不多,目前还未发现由操作系统引起的BUG。

溯光集成了 AWVS、Metasploit、NMAP、SQLMAP等工具,需要 Java 1.8 和 Python 2.7 的开发环境支持,如果你有 Kali 操作系统建议部署在 Kali 上,因为 Kali 默认安装了大多数溯光依赖的软件。

依赖环境

加粗为必须环境,没有安装程序则无法正常编译运行

- JDK 1.8

- Python 2.7

- Maven

- Git

- Metasploit

- Nmap(建议安装)

- SQLMAP(建议安装)

- AWVS

不论是 Windows 还是 linux 一定需要先安装 JDK1.8 和 Maven。

安装过程这里不做演示。

保证 JDK 和 Maven 都在系统环境变量,能执行java -version 和 mvn --version即可。

安装过程

第一步

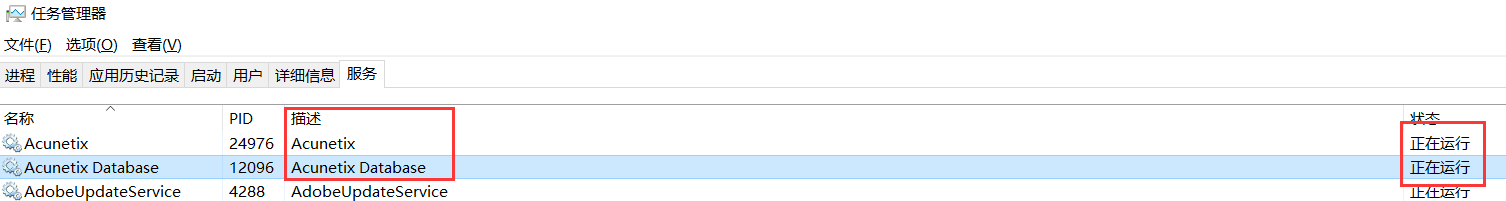

手动启动 AWVS 服务

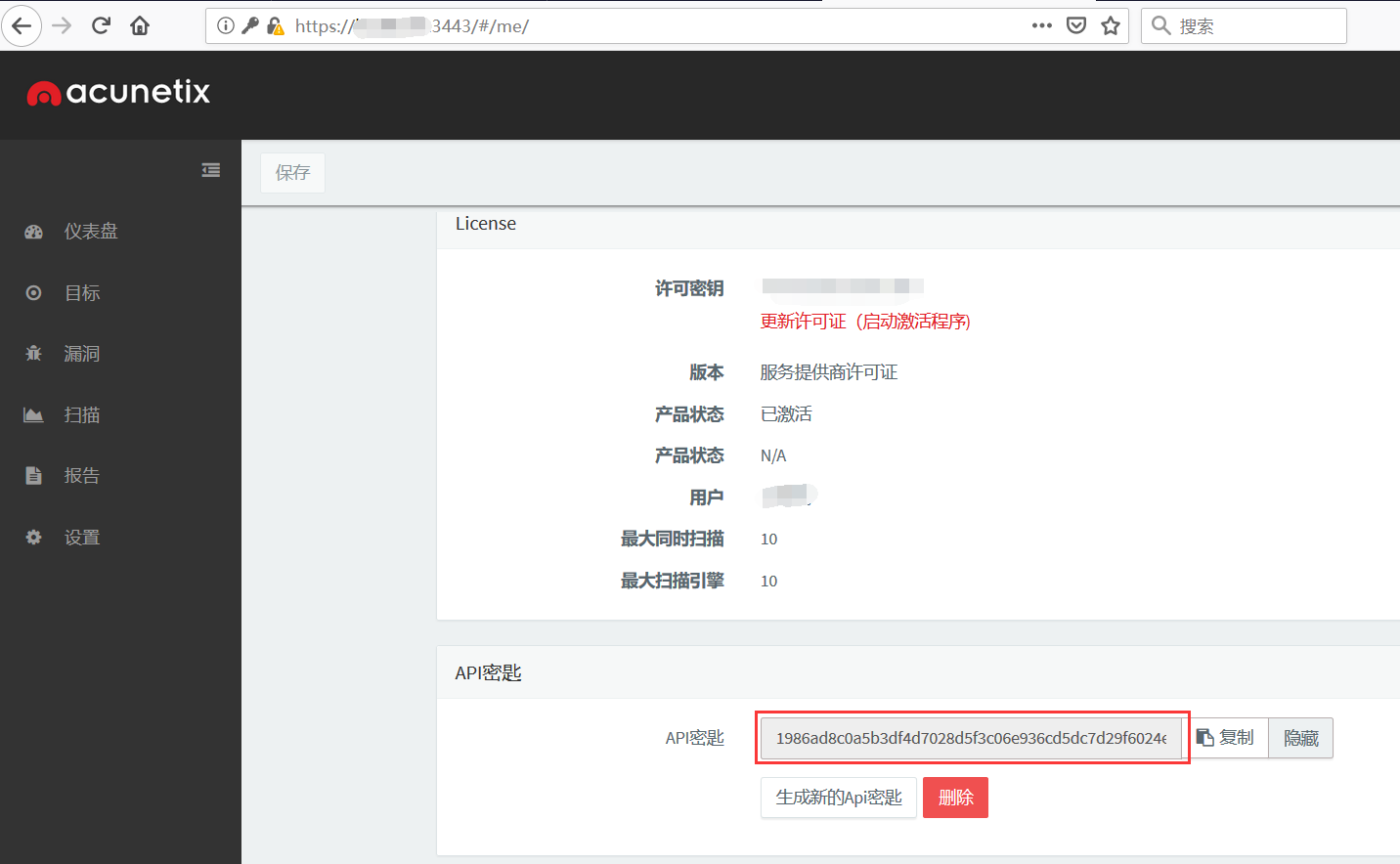

登录后台,生成一个API密匙。

复制密匙和 AWVS 的地址。

找到web/src/main/resources/application.properties配置文件。

修改如下部分

awvs.host=https://127.0.0.1:3443

awvs.key=你的API KEY第二步

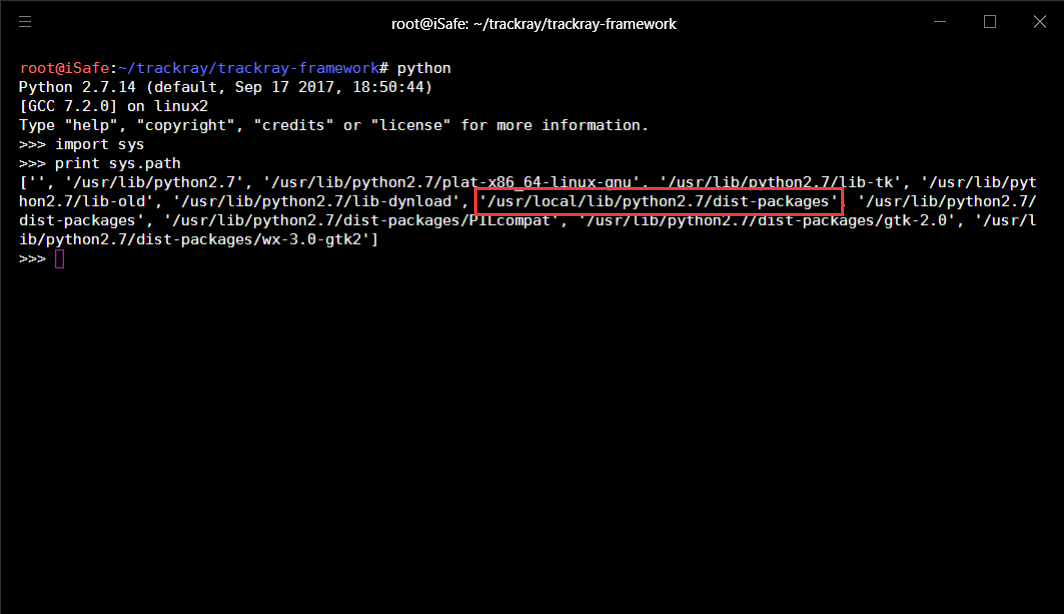

找到你 python 的第三方库目录。

Windows 的一般在 python 安装目录下的 /Lib/site-packages

Linux 下可以通过输出 sys.path 来找第三方包路径

我的是 D:/Python2/Lib/site-packages

同样找到web/src/main/resources/application.properties配置文件。

修改python.package.path参数

python.package.path=D:/Python/Lib/site-packages第三步

安装 Maven 后找到仓库位置。

如果没有在 settings.xml 里配置指定仓库目录,默认会在当前用户目录中生成一个 .m2的目录

Linux /root/.m2/repository

Windows C:/Users/blue/.m2/repository

找到仓库目录后修改 application.properties 的 maven.repository.path参数

maven.repository.path=/root/.m2/repository第四步

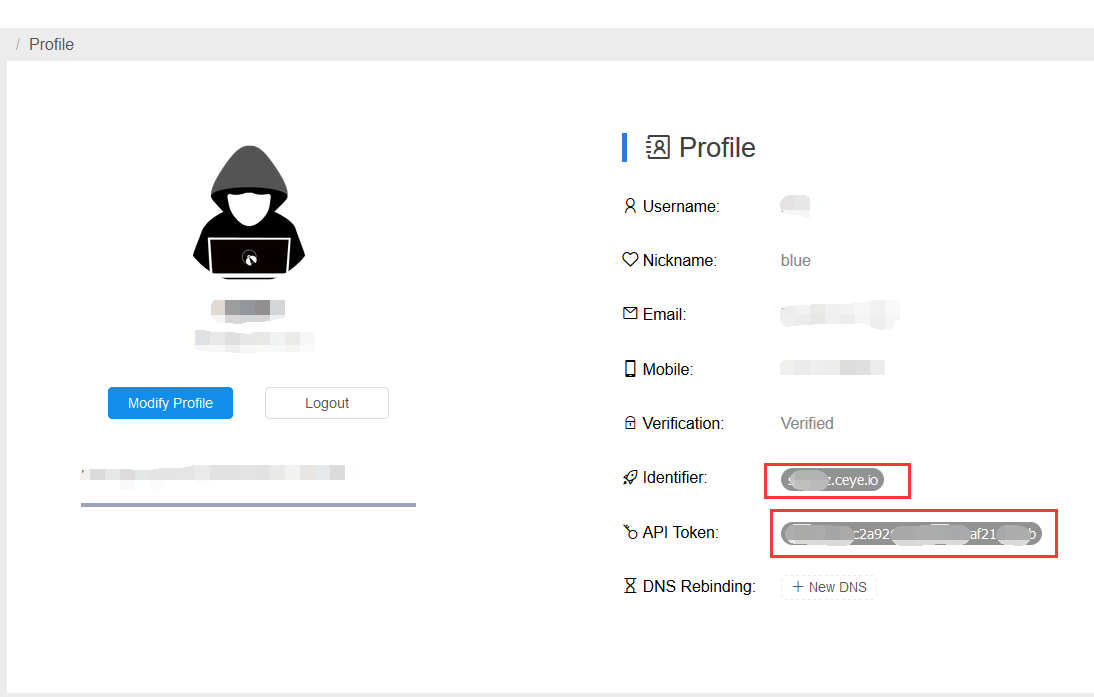

这个是 DNSLOG 回显检测漏洞时需要的。

去 ceye.io 注册一个账号,拿到给你分配的域名和 TOKEN。

修改配置文件

#ceye.io

ceye.io.token=******

ceye.io.identifier=****.ceye.io第五步

启动 msf 和 sqlmapapi。

如果你是 kali 操作系统,可以直接运行startdep.sh。

如果是其他系统,则要找到 metasploit 和 sqlmap 的目录分别执行

msfrpcd -U 用户名 -P 密码 -S -fpython sqlmapapi.py -s 启动成功后修改配置文件

#msfrpc

metasploit.host=127.0.0.1:55553

metasploit.user=msf

metasploit.pass=msf#sqlmap api

sqlmap.root=http://127.0.0.1:8775/第六步

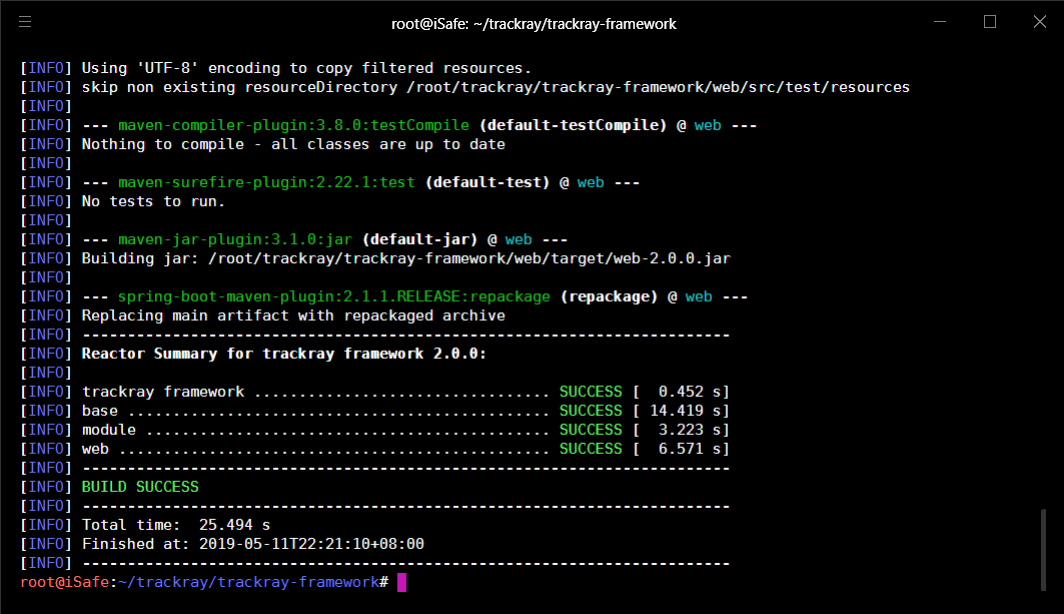

编译打包程序

Windows 下运行package.bat

Linux 下运行 package.sh

等待依赖下载完成和编译完成,如果以上操作都没有出现问题则会提示 BUILD SUCCESS

编译成功后会在当前目录打包一个trackray.jar就是溯光的主程序。

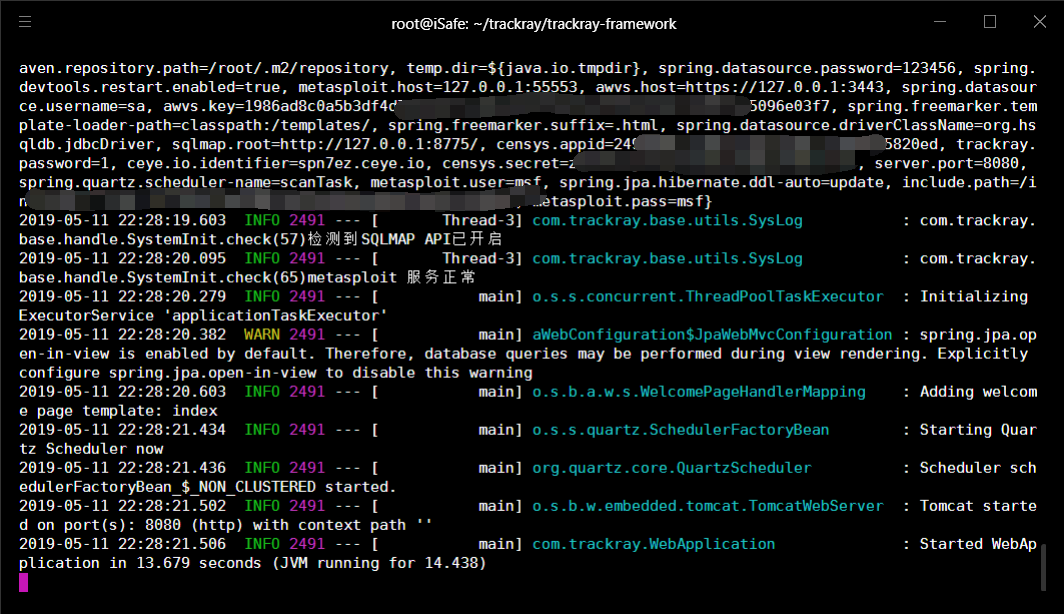

然后直接执行startup.bat或startup.sh溯光就会启动服务。

没有抛出异常或ERROR日志,访问 8080 端口正常。

服务启动正常后,登录 iZone 社区账号。