BB两句

“如果我有8小时的时间砍一棵树,我就会花费6小时磨利自己的斧子。”—亚伯拉罕·林肯

在没有写溯光之前,我不喜欢收集漏洞,用完就扔从不记录,漏洞点全靠记忆,所以我经常在做安全测试的时候遇到熟悉的应用,没法立马复现漏洞。如果有一个程序可以把你会用到的工具全部集成在一起,会很大程度上的提高工作效率。 这也就是我为什么要开发溯光的原因。

简介

溯光,英文名“TrackRay”,意为逆光而行,追溯光源。同时致敬安全圈前辈开发的“溯雪”,“流光”。

溯光是一个开源的插件化渗透测试框架,框架自身实现了漏洞扫描功能,集成了知名安全工具:Metasploit、Nmap、Sqlmap、AWVS等。

溯光使用 Java 编写,SpringBoot 作为基础框架,JPA + HSQLDB嵌入式数据库做持久化,Maven 管理依赖,Jython 实现 Python 插件调用,quartz 做任务调度,freemarker + thymeleaf 做视图层,Websocket 实现命令行式插件交互。

框架可扩展性高,支持 Java、Python、JSON 等方式编写插件,有“漏洞扫描插件”、“爬虫插件”、“MVC插件”、“内部插件”、“无交互插件”和“可交互插件” 等插件类型。

截图

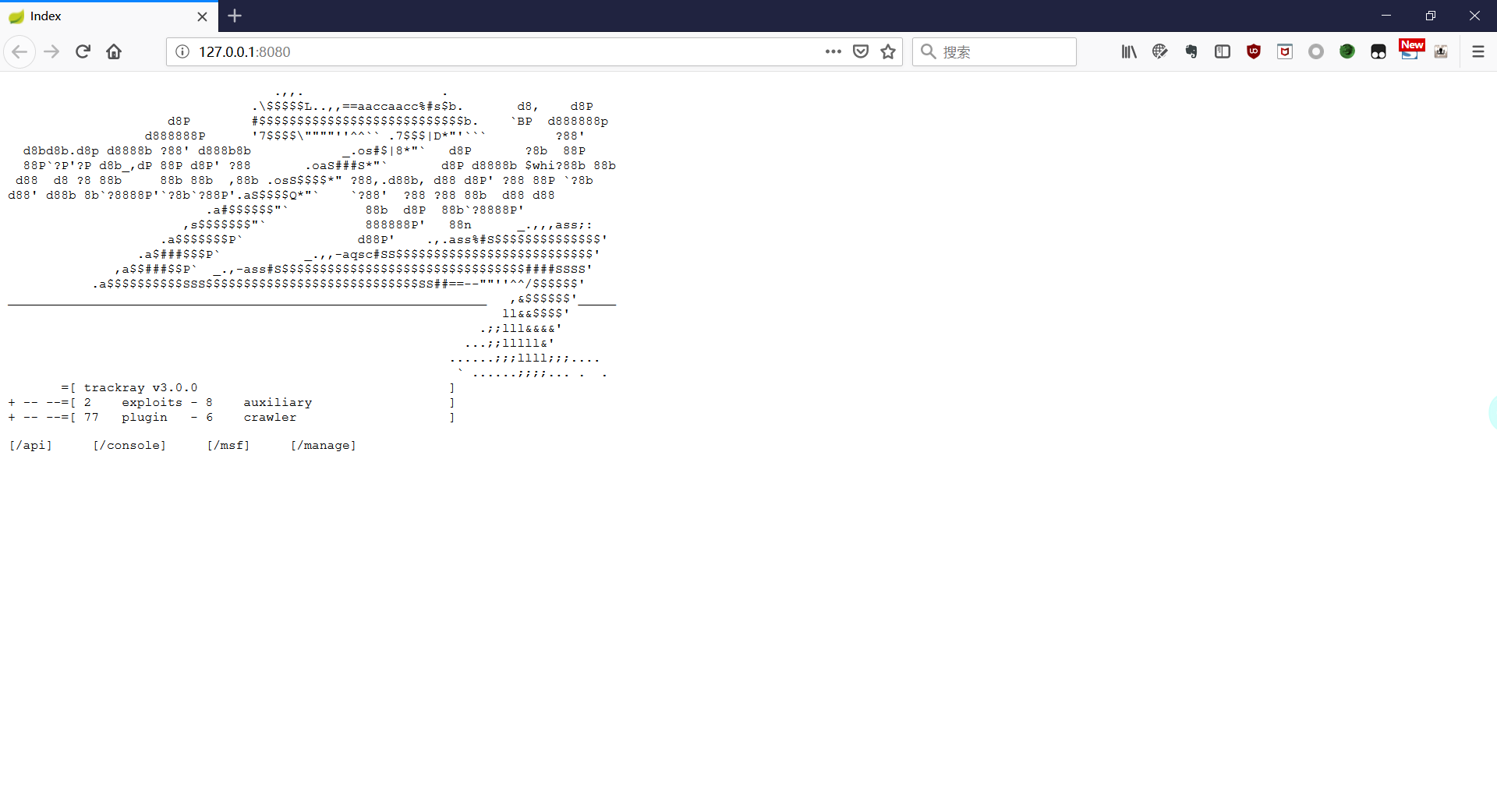

主页

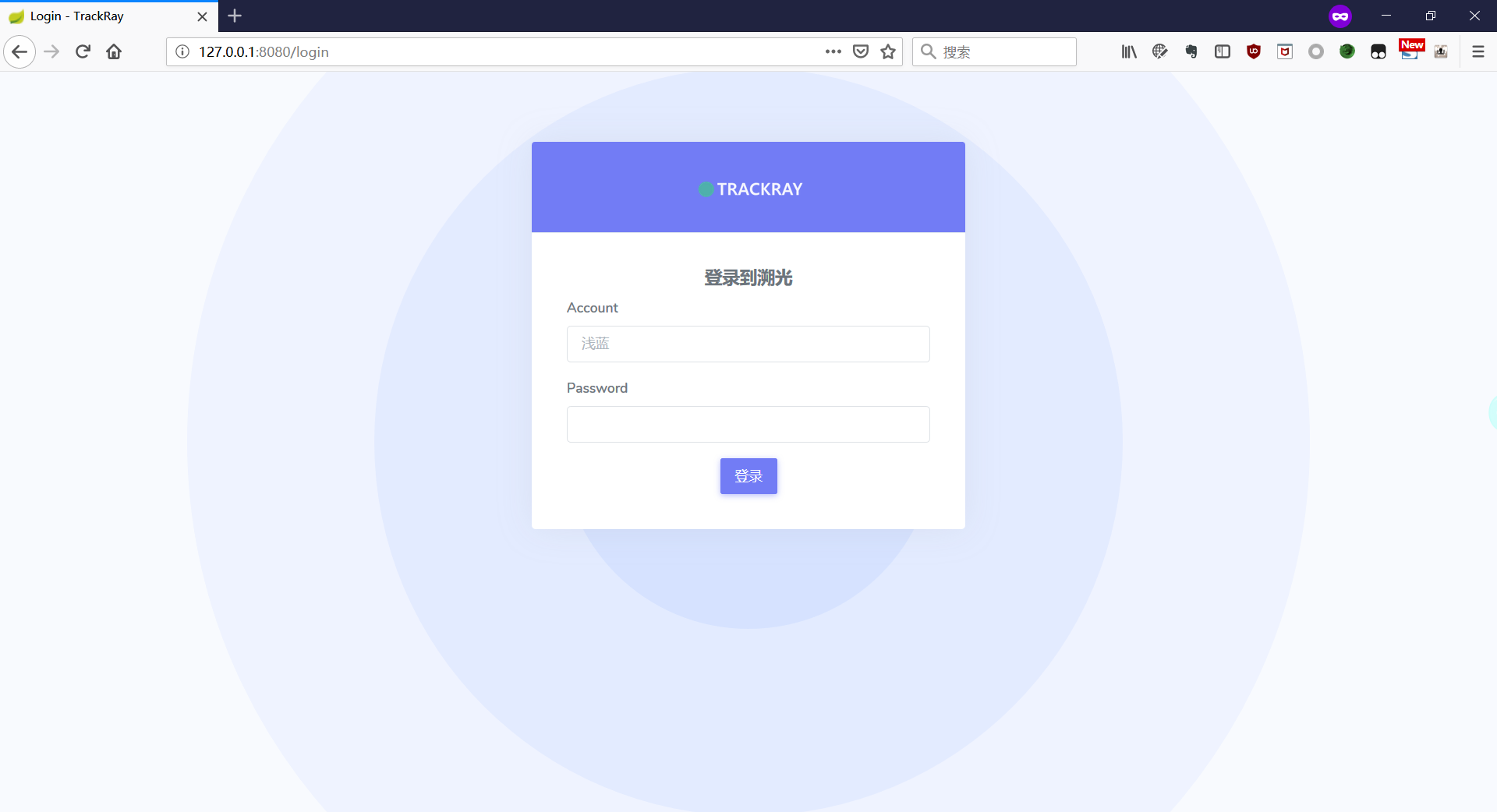

登录

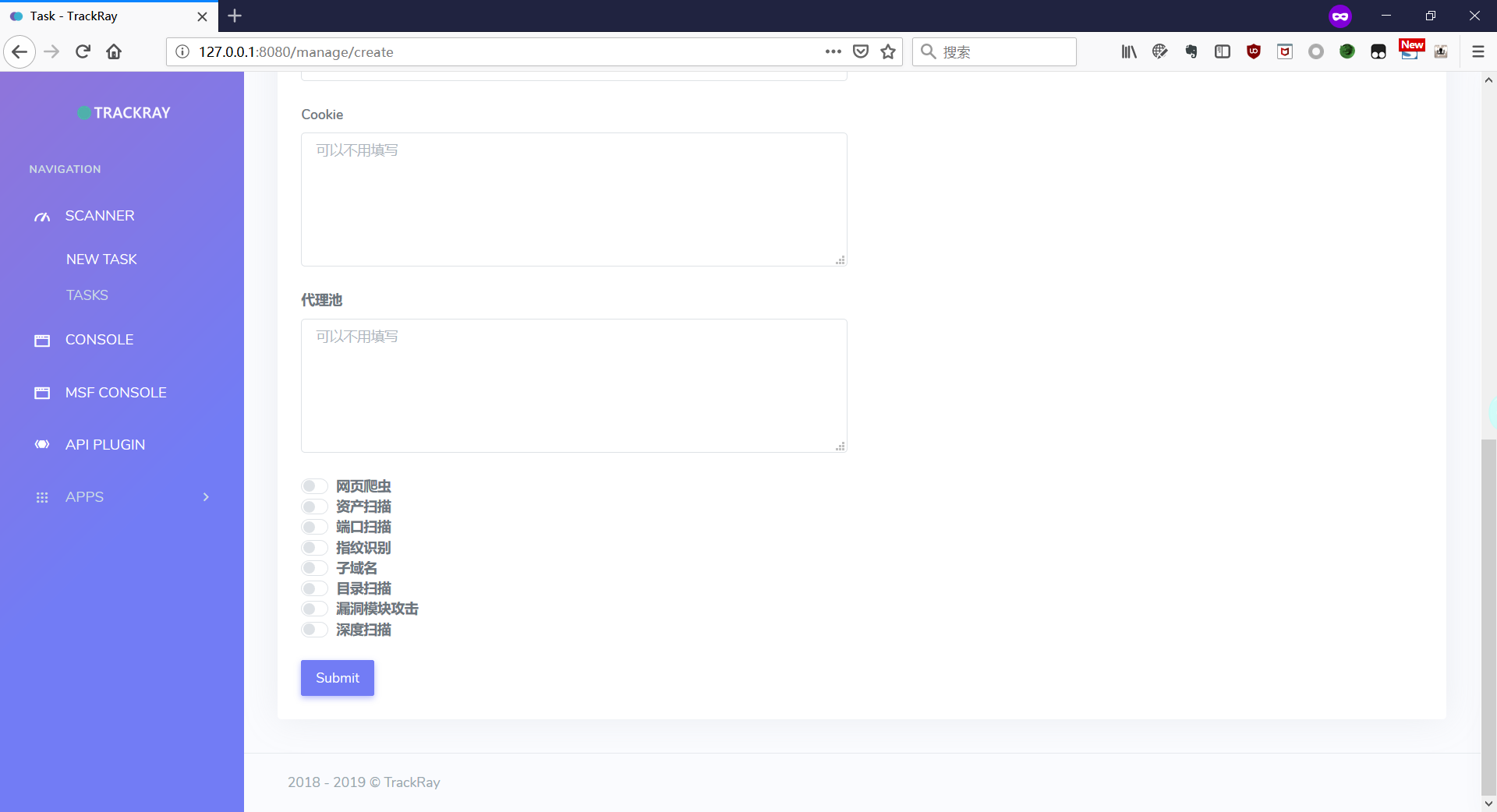

任务创建

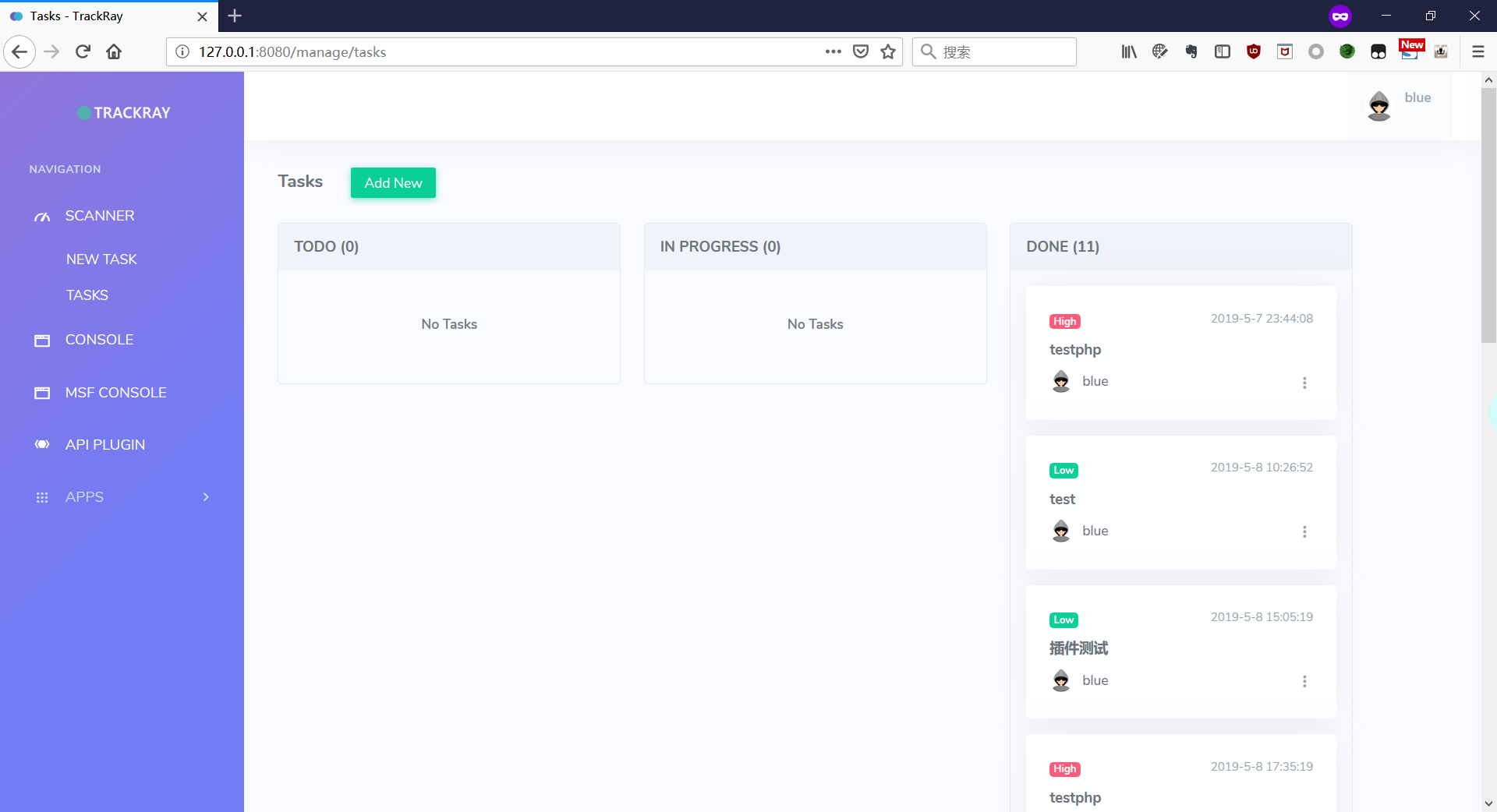

任务列表

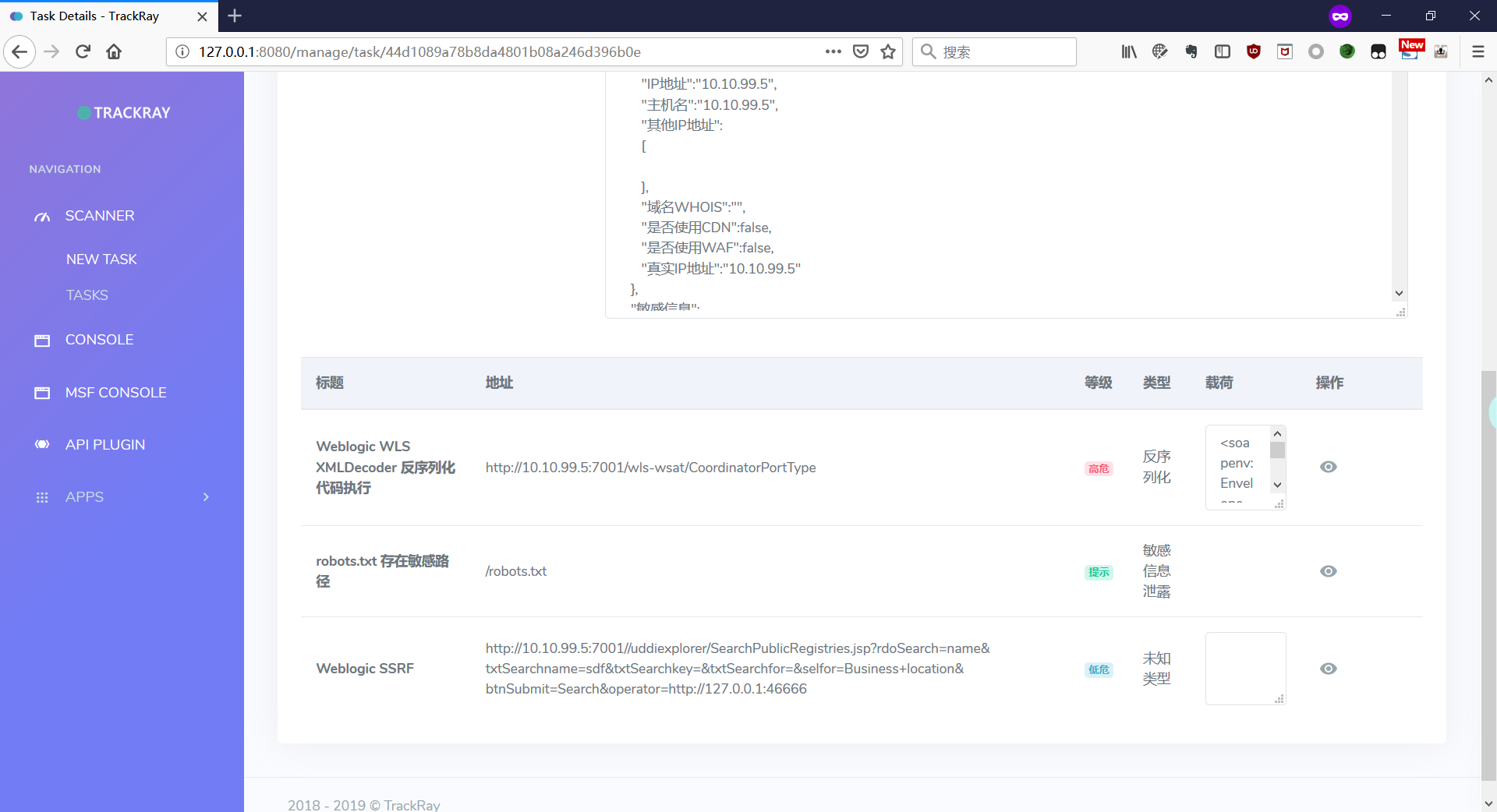

任务详情

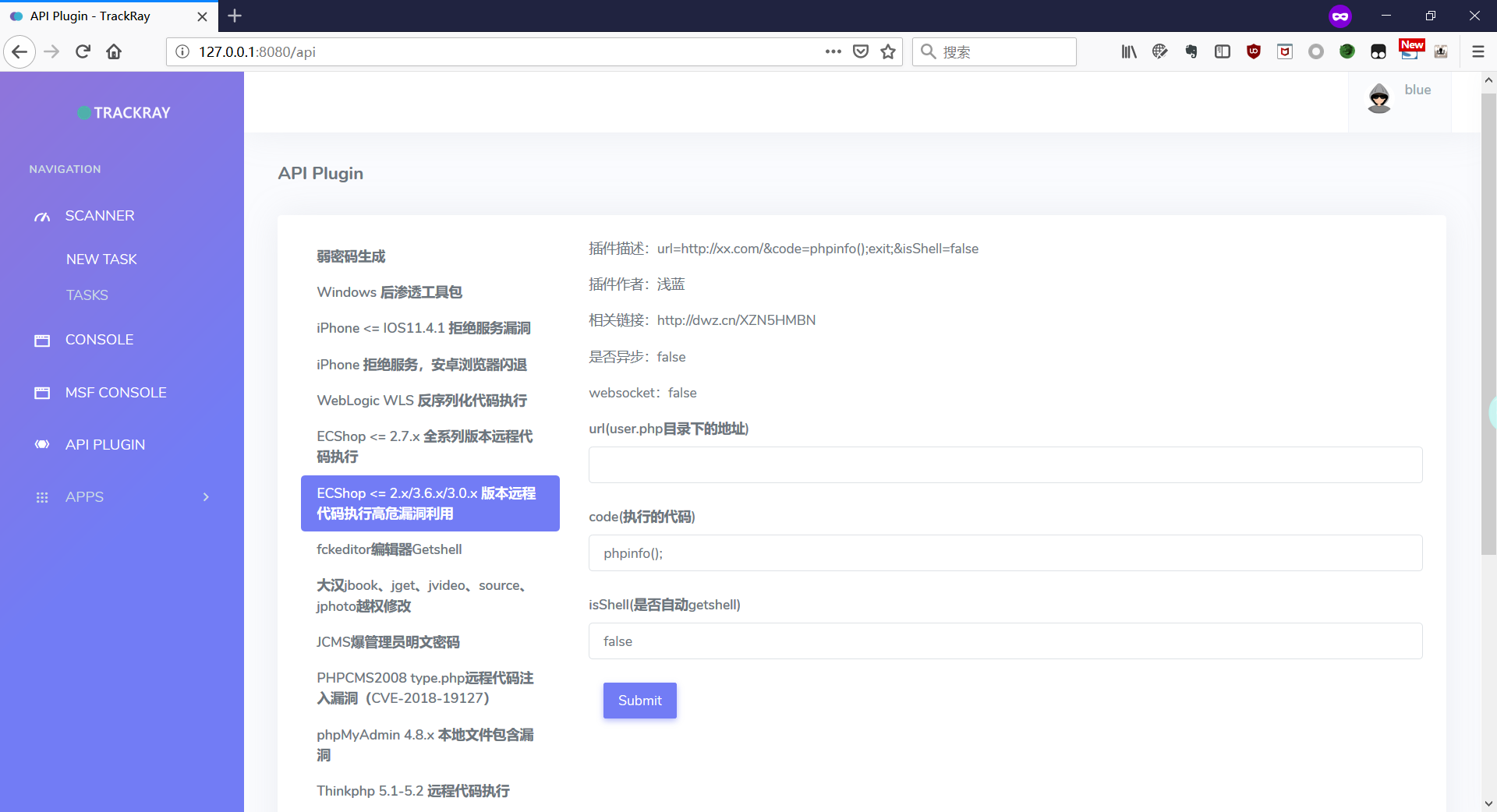

无交互接口插件调用

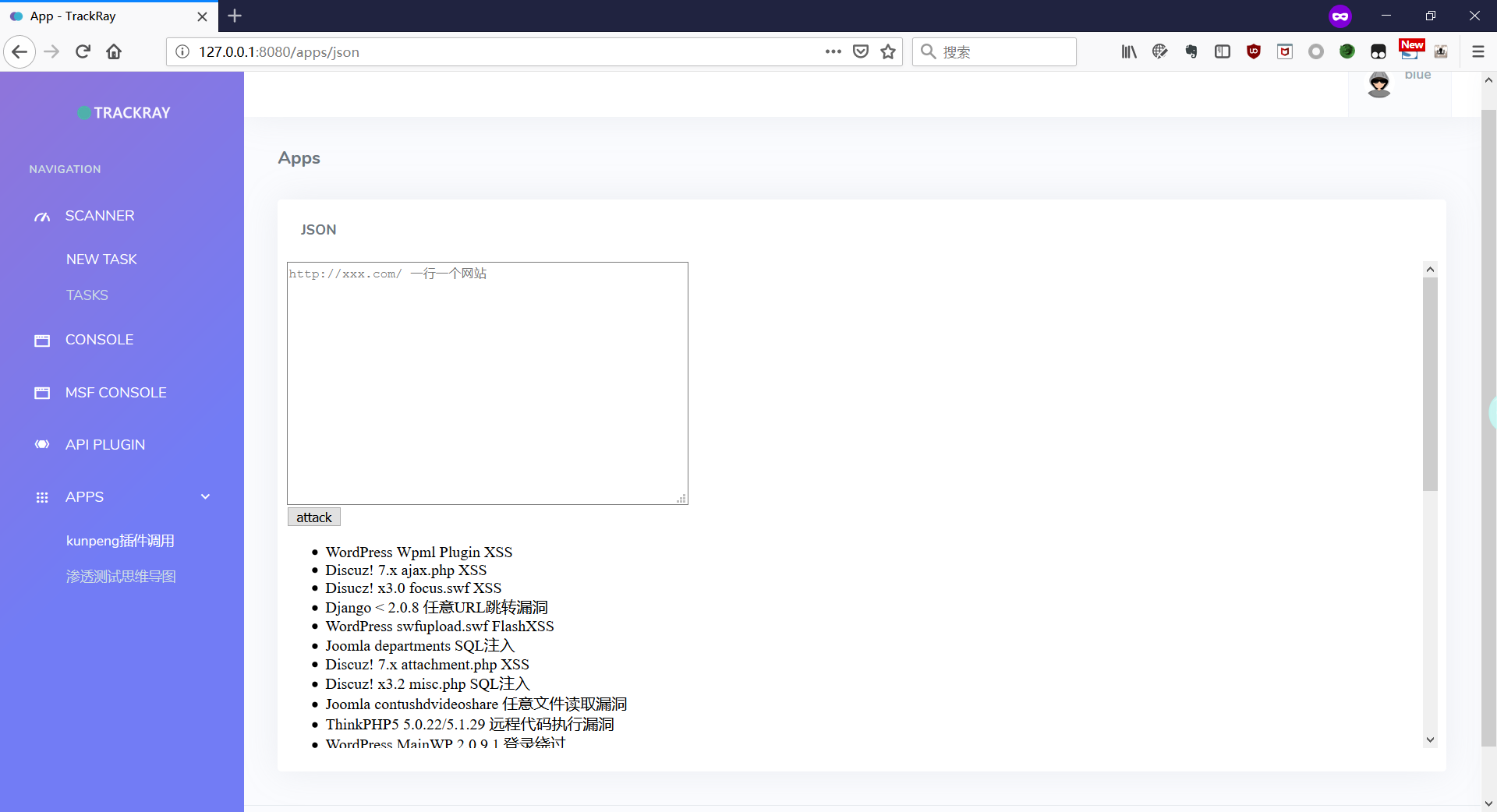

MVC插件示例

交互式插件控制台

MSF 控制台